2024年10月7日~2024年10月13日に読んだ中で気になったニュースとメモ書きです。

- [CA/B Forum SC-081: 証明書有効期限削減スケジュール]

- [Moving Forward, Together (Last updated: 2024-10-09)]

- [その他のニュース]

- [おわりに]

[CA/B Forum SC-081: 証明書有効期限削減スケジュール]

こちらのツイートから。

SC-081: Introduce Schedule of Reducing Validity and Data Reuse Periods by clintwilson · Pull Request #553 · cabforum/servercert (https://t.co/YTahLM3fCg)

— Yurika (@EurekaBerry) 2024年10月10日

かな?

September 15, 2025で 200日

September 15, 2026で100日

April 15, 2027 で 45日

September 15, 2027 で 10 日

にする提案 https://t.co/RxD7EPo1sP

なお、この方は1年に短縮した時の引き金を引いた方です(その時はChromeが地ならしをしていたので、今回の提案とは意味合いが随分違うという認識ではありますが)。

— 伊藤忠彦 (@hikito437) 2024年10月11日

I mentioned earlier that we’d likely see a browser push for shorter WebPKI certificate validity, and it looks like Apple has done just that.

— Ryan Hurst (@rmhrisk) 2024年10月10日

They’ve proposed a draft at the CA/Browser Forum to reduce TLS certificate validity from 398 days to 200 days by September 2025, 100 days…

リンク先はこちら。

Chromiumのルートプログラムのポリシーの将来像を記したMoving Forward, Togetherのドキュメント(後述)が2023年3月の更新で証明書の有効期限を90日とする案を提示した。しかし、今回のAppleのClint Wilson氏によるBallot SC-81は、以下のように提案している。

- 2025年9月以降:200日

- 2026年9月以降:100日

- 2027年4月以降:45日

昔は5年もあったなんて信じられない...色々準備しなきゃ。

[Moving Forward, Together (Last updated: 2024-10-09)]

こちらのツイートから。

GoogleがWeb PKIに絡む今後の取組について書かれてる資料が更新されてたhttps://t.co/0Sr8OHkANe

— ゆき (@flano_yuki) 2024年10月10日

リンク先はこちら。

Chromiumのルートプログラムのポリシーの将来像を記したMoving Forward, Togetherのドキュメントが2024年10月9日付で更新されていた。2023年3月の更新でサーバー証明書の有効期限を90日に短縮する予定が追記されたのは記憶に新しい。

2023-03-03版と比較して気になった変更点は以下のあたり。

- ルートCAの最大有効期限を7年とする予定だったが15年とした(Chrome Root Program Policy 1.5に反映済み)

- 耐量子暗号アルゴリズムKyberへの言及

- MPICの採用検討(SC-067)

- 証明書リンティングの義務化検討(SC-075)

- OCSPサポートのオプショナル化実現(SC-063、2024-03-15)

- 証明書プロファイルのシンプル化実現(SC-062、2023-09-15)

他にもありそうだけど、実現されると色々影響のありそうな話題がたくさん。2023-03-03版にもあった、中間証明書の有効期限3年案とか。

[その他のニュース]

▼Transparency.dev Summit

こちらのツイートから。

The Transparency team at Google, the ones who brought you https://t.co/2ryeSHleVm, and https://t.co/SJwOOabWH0 had an event last week in London. I could not attend but they published the sessions on YouTube so the rest of us can benefit too! https://t.co/vObUAzU4m4

— Ryan Hurst (@rmhrisk) 2024年10月11日

リンク先はこちら。

3日間のサミットの様子がほぼ全てYouTubeで公開されている。

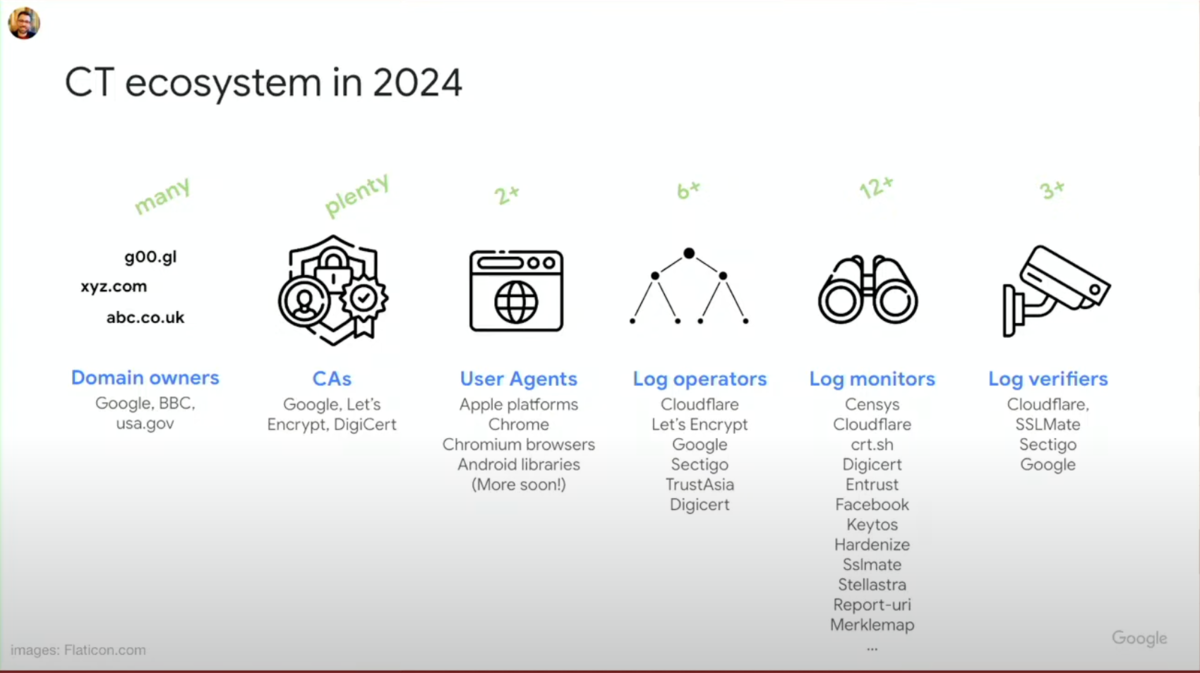

CTエコシステムの全体像とか説明されてて勉強になる。右の方に行くほど普段意識してなかったやつ...。

▼Unsigned X.509 Certificateドラフト

こちらのツイートから。

Unsigned X.509 Certificateshttps://t.co/ZYM2rMDTVU

— ゆき (@flano_yuki) 2024年10月11日

Googleの方の提案。トラストアンカーなどで、自己署名が不要なX.509形式の提案#yuki_id

リンク先はこちら。

ルート証明書などでは、自己署名の証明書がこれまで利用されてきた。このような証明書の発行者情報が不要でサブジェクトの情報のみ必要な場合に利用できる、署名等の発行者情報を省略した形式の提案。耐量子暗号アルゴリズムの採用で署名データが大きくなる問題にも対処できる、とのこと。よさげ。

▼中国政府ネット検閲廃止予定?

こちらのツイートから。

【朗報】中国政府、2025年1月にネット検閲の廃止を行う方針https://t.co/9MRYS4r2IZ

— RCJ (@rcj_united) 2024年10月11日

"「国は海外の反動的な情報をブロックするために国境を越えたデータセキュリティゲートウェイを確立」の記事全文と、ファイアウォールを回避するためのツールやサービスの提供の禁止とその罰則を削除する"

— RCJ (@rcj_united) 2024年10月11日

リンク先はこちら。

ECHとかのブロックもなくなるのかしら...?

[おわりに]

ACMEとARIやらなきゃ...。