2025年3月17日~2025年3月23日に読んだ中で気になったニュースとメモ書きです。

[CloudflareとPQC対応(2025.03)]

こちらのツイートから。

Cloudflare Zero Trustがポスト量子暗号に対応すると発表。社内NWのトラフィックを同製品でトンネリングすることで、個々のアプリ、システム、NW接続の個別改修なしにポスト量子対応が可能とする。AccessとGatewayほ依存対応済み、WARPクライアントは2025年中頃までの対応。 https://t.co/ojoxretU1k

— kokumօtօ (@__kokumoto) 2025年3月17日

リンク先はこちら。

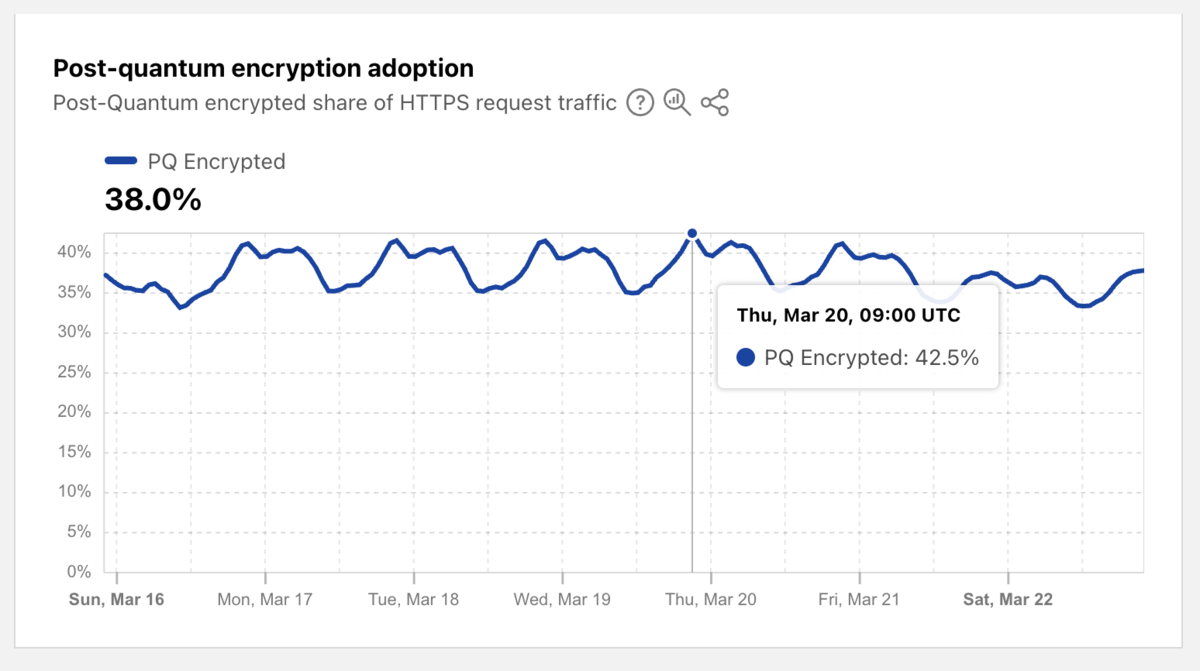

最近は35%以上がPQC対応した接続になっているらしい。2024年末の32%から地味に増えてる!Cloudflare Radarを確認すると、日によっては42%を超えている。

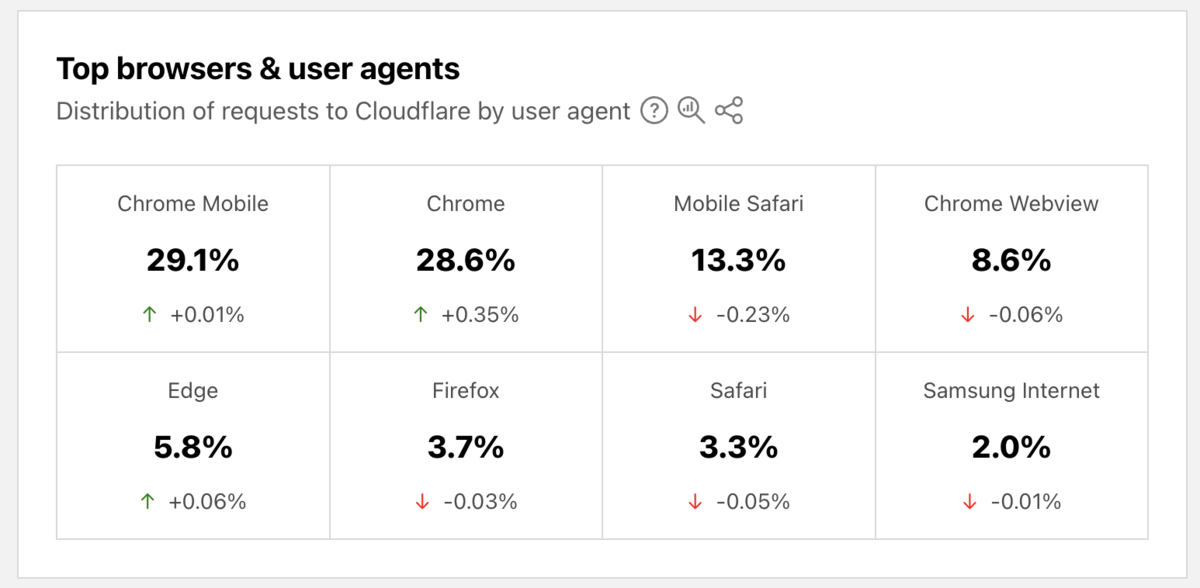

昨年末に見た通り、やはりChrome MobileのPQC対応がリリースされたのが貢献していそう。むしろモバイルSafariも結構頑張ってるかも?いつの間に...。

他にも、TLS証明書へのPQCアルゴリズムDL-DSAを採用するインターネットドラフトやPQC証明書の鍵サイズによるパフォーマンス問題を解決する新しいアプローチMerkle Tree証明書のドラフトなどの研究も進めているとのこと。

[その他のニュース]

▼IoT機器で生成したRSA証明書の脆弱性

こちらのツイートから。

RSA鍵の約172個に1個は素因数を共有しており侵害の恐れがある。Keyfactor社報告。インターネットから収集した7,500万件と、CTログから収集した1億件のRSA証明書を収集しての分析。多くはIoT機器に起因するとしており、設計上の制約やエントロピーの制限を指摘。 https://t.co/qpOdVtVw8E

— kokumօtօ (@__kokumoto) 2025年3月17日

RSA暗号鍵の深刻な脆弱性が発見され、インターネット上の証明書の約1/172が数学的攻撃で破られる可能性があることが判明した。主にIoTデバイスが影響を受け、不十分な乱数生成により異なる鍵が素因数を共有し、GCD(最大公約数)計算による因数分解攻撃が可能となる。…

— yousukezan (@yousukezan) 2025年3月17日

リンク先はこちら。

IoTデバイスの制約でエントロピーの制限があるため、予測可能な乱数が生成される、とのこと。CTログで証明書が記録されるようになって、こういうのが明らかになっただけで、きっとそれ以前にも似たようなことはずっと起きているはず。例えば、2002年にも似たような問題があった、とプロフェッショナルTLS&PKI 改題第2版 p.213〜に書かれている。

Cloudflareは乱数生成のための波マシン(名前募集中)まで使ってる。ここまでしないといい感じの乱数は得られないのか...。

▼CloudflareのAPIのHTTPポート閉鎖

こちらのツイートから。

This one is simple, yet powerful: we are closing the cleartext HTTP ports entirely for Cloudflare API traffic. https://t.co/Qbvml3H2ij #SecurityWeek

— Cloudflare (@Cloudflare) 2025年3月20日

リンク先はこちら。

80ポートに来た通信を443にリダイレクトしてもいいが、APIトークンなどの機密情報が平文で送信されている場合は手遅れになってしまう、と。確かに...見習った方がいいかも。

api.cloudflare.comへの暗号化されていない通信が拒否されるようになるだけでなく、将来的には静的IPアドレスをやめて非SNI対応のレガシーなTLSクライアントをサポートしなくなる予定とのこと。0.55%が非SNI対応のクライアントらしいので、まあこれはもういいんじゃないかな...。

▼go.jp乗っ取りについて@APAN59

こちらのツイートから。

APAN59でhttps://t.co/qJvdp0oebxの件を解説した資料が公開されました。

— Yasuhiro Morishita (@OrangeMorishita) 2025年3月17日

スライド39に「標的はCTからも見つけられる」を追加した資料を追送したので、準備ができたら更新されると思います。 #apan #apan59

APAN59: JPRS's Information Dissemination Activit... https://t.co/Bp7nBe6I5Q pic.twitter.com/EZSdZ8Hwtb

リンク先はこちら。

DNSのダングリングレコードを検出するツールもGitHubとかにあるっぽい。例えばMicrosoftのやつとか。防御に活用しなきゃ...。

▼Unsigned X.509 Certificateドラフト

こちらのツイートから。

Unsigned X.509 Certificateshttps://t.co/7FjlUHGYK9

— ゆき (@flano_yuki) 2025年3月20日

リンク先はこちら。

PQCアルゴリズムの署名はサイズがデカくなるので、省略できるならそれがいい、はず。

しかし、署名が必要ない証明書ってなんだろう...と思ったら、トラストアンカー(ルート証明書)の話っぽい?でも普通Webサーバの証明書チェーンには中間証明書までを含めてルート証明書は送信しないから、そういう話ではないのか...?やっぱりユースケースがよくわからない...。

▼英国家サイバーセキュリティセンターのPQC移行タイムライン

こちらのツイートから。

英国の国家サイバーセキュリティセンターから

— 松本 泰 (@yas_matsu) 2025年3月20日

PQCへの移行のタイムライン

今後数年間でPQCに安全に移行するために組織が実行しなければならない活動https://t.co/l7bMzrDZqk

By 2028

By 2031

By 2035

3つのマイルストーン

リンク先はこちら。

主なマイルストーンとして、2028年までに移行の初期計画を、2031年までに最優先部分を対応し、計画を練り直し、2035年までに完全移行を、とのこと。

アメリカのNISTは2030年までに非PQCを非推奨に、2035年までに完全対応を、というスタンスなので、まあ似たようなものか。イギリスの方が中間ステップが定義されていて考えやすい気がする。

[おわりに]

今週はなんだかCloudflare成分が多めだった。

IETF 122もやってるっぽいけど全然キャッチアップできてないので、これは来週...。

NTTさんのNTRUのサイドミーティングにきてみたよ

— Yumi Sakemi / GMOサイバーセキュリティ byイエラエ (@ysakemin) 2025年3月18日

10人くらいかな?

裏でtls wgやってるから、これないひとが多いかも?#IETF122 pic.twitter.com/OdxgXQvW3D