2025年2月10日~2025年2月16日に読んだ中で気になったニュースとメモ書きです。

[AWSとポスト量子暗号移行計画]

こちらのツイートから。

AWSブログを翻訳して公開しました。AWSのポスト量子暗号(Post-Quantum Cryptography/耐量子計算機暗号)に関する現在までの取り組みと、計画されている対応について触れています。

— Katsu Tatsu (@kthrtty) 2025年2月11日

「AWS ポスト量子暗号への移行計画」https://t.co/zyYVxSQhwz#aws

リンク先はこちら。

AWSは、AWS-LCのライブラリにPQCアルゴリズムであるML-KEMを実装している。これをs2n-tlsなどのライブラリと組み合わせてAWSサービスに適用を進め、AWSサービスのエンドポイントだけでなく、ELB、API Gateway、CloudFrontなどのTLS終端サーバーにもデプロイしていく予定とのこと。

また、署名関連ではAWS KMSでHSMを利用してML-DSAというPQCアルゴリズムを提要予定とのこと。TLS証明書との連携という意味でいうと、ACMでのML-DSA利用もプライベートCAで先行して可能になる見込みらしい。

いつか来てくれるだろうとは思っていたけど、明言されたので嬉しい。

[SC-081に関するアップデート]

アップデートがあった。

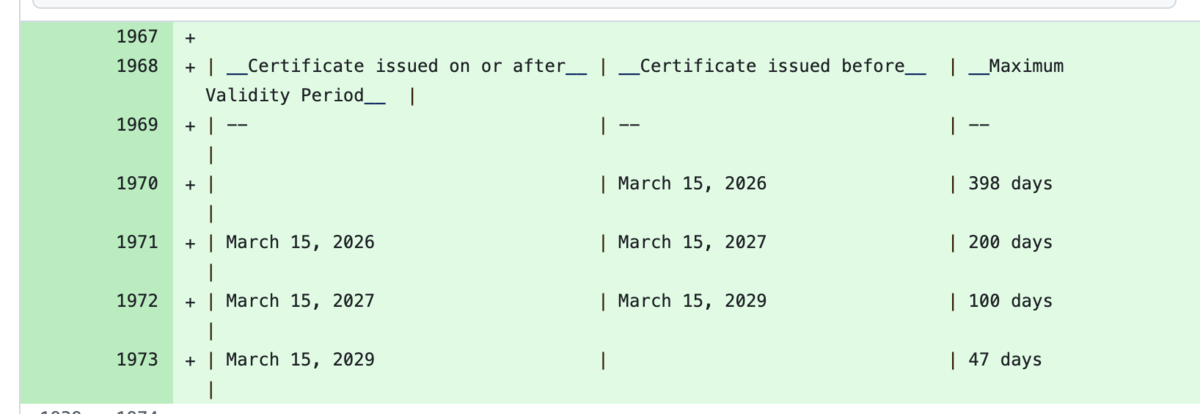

1年ごとに徐々に有効期間を短くしていくスケジュールとなっていたが、こちらのコミットで最終的な変更のタイムラインが2028年から2029年に変更された。

まだまだ議論が続いているようで、果たしてどうなることやら...。

[その他のニュース]

▼CVE-2024-12797 & 13176 (OpenSSL)

こちらのツイートから。

OpenSSLのCVEでたのか https://t.co/M8gpSczIRT

— ゆき (@flano_yuki) 2025年2月11日

リンク先はこちら。

ECDSA署名計算に対するタイミング攻撃と、生公開鍵を利用した場合の認証されていないサーバーとのハンドシェイクという2つの脆弱性の修正。

ECDSAの署名の脆弱性はたまに聞くけどサイドチャネル攻撃は難しいから仕方ないか...。

▼cURLの証明書検証の歴史

こちらの記事から。

curlは1998年にSSLをサポートし、2002年以降、サーバー証明書の検証をデフォルトで行うようになったらしい。なるほど...?意外と、初期のバージョンのIEとかに実装されてたSSLでも似たような感じだったりしたのだろうか...。

▼DeepSeekのデータ送信

こちらのツイートから。

太文字の部分だけで数え役満ですわ...。

— 菅野 哲 / GMOイエラエ 取締役CTO (@satorukanno) 2025年2月10日

> The teardown also revealed several implementation weaknesses when it comes to applying encryption on user data. This includes the use of an insecure symmetric encryption algorithm (3DES), a hard-coded encryption key, and the reuse of…

直接TLSがどうのって内容ではないが...そもそも暗号化していない、暗号化していても3DESという安全でないアルゴリズムで、ハードコードされた暗号鍵を使い、初期化ベクターを再利用する、といった穴だらけの状態。かつ、iOSアプリ版はiOSの非暗号化データ送信防止の保護機能App Transport Security(ATS)を無効にしているとのこと。

▼アジア圏のPQC動向

こちらのツイートから。

アジア圏でのPQC関連の動きが目立ってきつつある今日この頃…。一方で日本よ…。

— 菅野 哲 / GMOイエラエ 取締役CTO (@satorukanno) 2025年2月10日

・韓国

2025年1月 kpqC Competition Round2が終了し、4つのアルゴリズムが選定

https://t.co/ih2Md4v9Gx

・中国

2025年2月5日、Next-generation Commercial Cryptographic Algorithms Program… pic.twitter.com/DaGdoHhQDJ

リンク先はこちら。

2024年夏にPQC標準化を終えたアメリカに続いて、韓国も中国もコンペやプログラムなど色々やってるみたい。そういえば日本の話を聞かないなあ...。

▼強化版ChaCha20-Poly1305

こちらのツイートから。

A Robust Variant of ChaCha20-Poly1305 https://t.co/FOgI4eSK5o

— Frank ⚡ (@jedisct1) 2025年2月14日

リンク先はこちらの論文。

ChaCha20-Poly1305はナンスが再利用される脆弱な実装に悩まされており、この課題を解消するためにChaCha20-Poly1305-PSIVという暗号スキームが提案されている。

[おわりに]

今週のネタ枠。

EV( Emperor Verification)証明書じゃないとな https://t.co/coGirZnykW

— 手羽先シャブ郎 (@tebasyabu) 2025年2月13日