2023年7月3日~2023年7月9日に読んだ中で気になったニュースとメモ書き(TLSらじお*1第113回の原稿)です。

全文を公開している投銭スタイルです。

[マイナンバーカードと認証局]

こちらのツイートから。

これは2029年に鍵強度が非推奨になる話に関連していて、2026年のナンバーレスカードは新暗号なので、現行読み取り機のハードウェア性能的にもしかすると置き換えか、という話。

— ぽよぽよちゃん。 (@poyopoyochan) 2023年7月5日

【速報】河野デジタル大臣「新しいマイナンバーカードでは新しい読み取り機が必要となる可能性」https://t.co/zZ1iQ5aYA3

リンク先はこちら。

ハードウェアの世界は大変だな...と思ったけど、こんなツイートも。

> 新しいカードに切り替える理由としては、“量子コンピューターなどいろいろ技術が革新し、強度的にさらに強い暗号に切替える必要性がある”などと答弁しました。

— 菅野 哲 / GMOイエラエ 取締役CTO (@satorukanno) 2023年7月5日

上記の目的で新しいカードに切り替えようとすると、、、耐量子暗号に対応する ICカードや認証局、TLS通信など影響範囲がデカい!…

耐量子アルゴリズムに対応した鍵の証明書を発行するってことは確かに認証局も対応してくれないとダメか...。そして、そこで認証局が対応するアルゴリズムが、TLS通信で利用される証明書でも使われるので、TLSにも影響しうる、と。

CyberTrustはサンプルのPQC証明書を提供しているらしい。来年のNISTの標準化が終わったらサンプルじゃなくて本物が提供される感じだろうか。

鍵町のばして安全性確保する可能性もなくはない。

そうだよな。

— fumisa (@fumisan0) 2023年7月7日

本当に対量子にするかはさておき、対策として鍵長を計画通りRSA3072にするか、2031年のゴールポスト動かしてRSA2048で突っ張るか決まってない。リーダはAPDUのデータ長の確認がある。証明書有効期限5年なので2026年あたりに決定しないとまずい。なおカード側はPKCS1v1_5で良いか要議論。 https://t.co/cqQG4jhKef

[EV証明書の見分け方]

こちらのツイートから。

朝からメールラリー後ようやく調べ物。EV証明書がブラウザでグリーン表示されなくなったのは知っていたけど、EV証明書自体は残っているようで、それをブラウザで確認できるのはFireFoxのビューアだけってこと?Chrome Edge(macOS)、Safariでは、EVという文字列にすら辿り着けない感じですか?うーん

— Takamichi Saito, 齋藤孝道 (@saitolab_org) 2023年7月3日

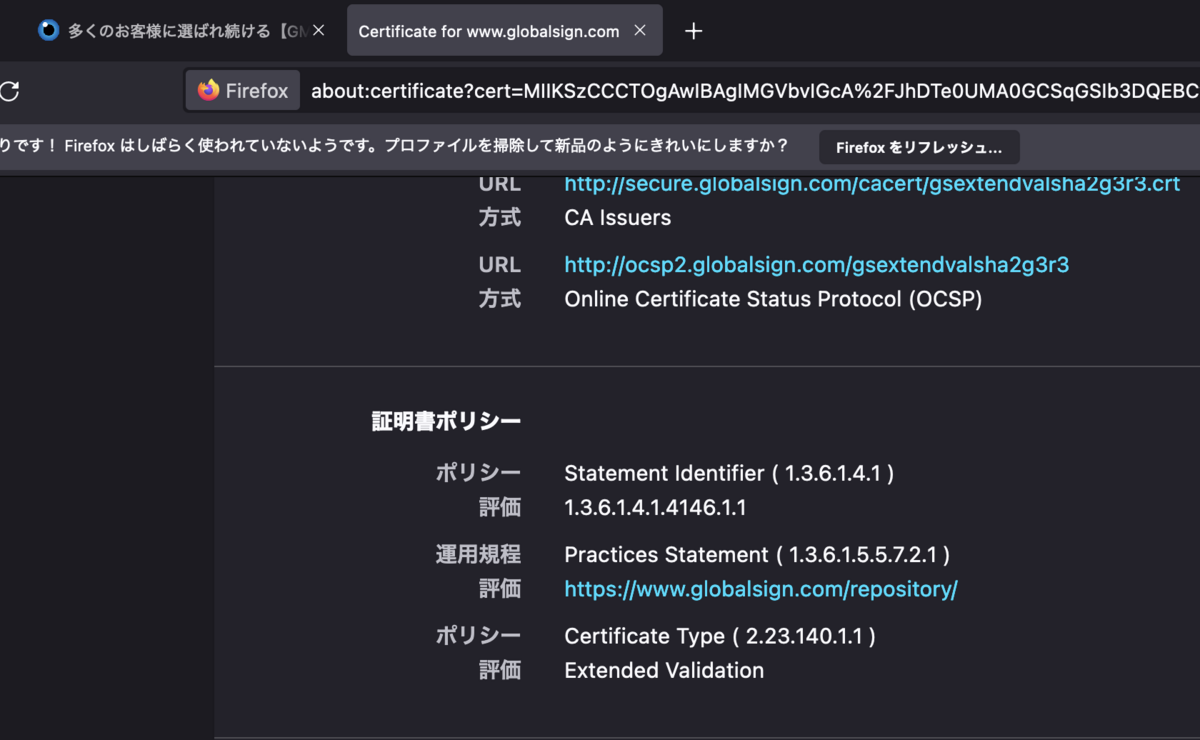

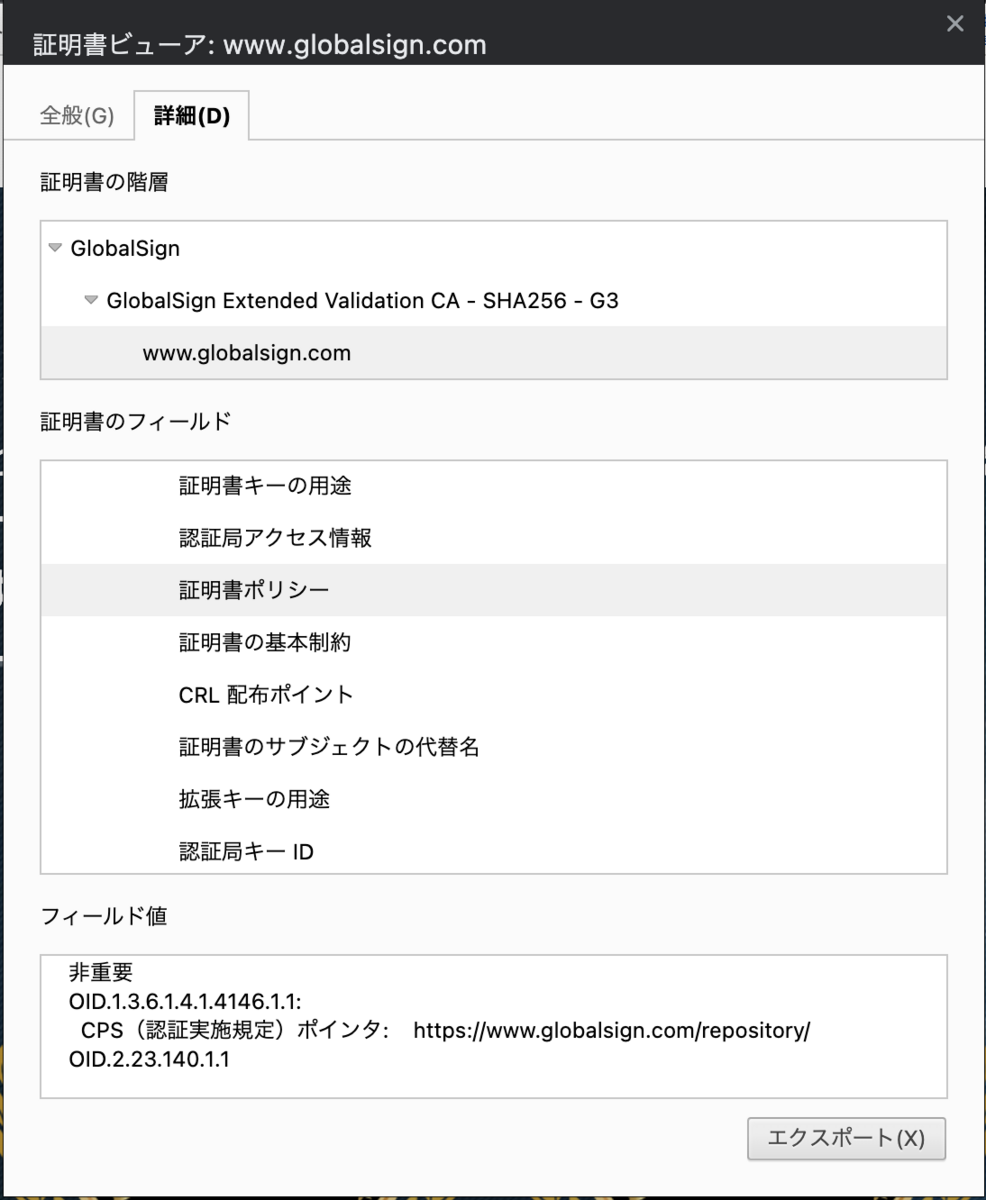

知らなかった...。確かにFirefoxで証明書を見ると、証明書ポリシーのところにExtended Validationの文字が。画像はhttps://jp.globalsign.com/の証明書。さすがに認証局の証明書はEV証明書らしい。

Chromeで見るとこんな感じ。OID 2.23.140.1.1の文字はあるが、その説明は全くない。

中間証明書を見れば、EV証明書を発行する認証局になっていることがわかるので、多少知識のある人間なら区別できないこともないが...。

[その他のニュース]

▼耐量子署名アルゴリズムFAEST

こちらのツイートから。

Have a FAEST on post-quantum digital signatures based on the security of the AES function...https://t.co/1LBTgB3xiA

— Nigel Smart (@SmartCryptology) 2023年7月6日

Great work from a team of Aalto, Aarhus, AIT, Bocconi, DTU, KU Leuven, and TU Graz authors.

リンク先はこちら。

AESをベースにしたデジタル署名らしい。論文によるとNIST PQCで候補に上がっているSPHINCS+と比べると、署名サイズは小さい。また、署名検証は遅いものの、署名速度はかなり速いとのこと。

NISTのPQCコンペのラウンド4に提出されているとの噂。

▼ACMEクライアント構成の自動検出

こちらのツイートから。

Auto-discovery mechanism for ACME client configurationhttps://t.co/xL8J40DLZ5

— ゆき (@flano_yuki) 2023年7月6日

きになる#yuki_id

また新しいインターネットドラフトが。リンク先はこちら。

DNSのCAAレコードに、discoveryとpriorityのパラメータを追加し、ACMEクライアントの設定に利用しようという話らしい。ACME使ってないのでそのペインポイントがよくわからないけど...。

▼TweetDeckの証明書エラー

こちらのツイートから。

TweetDeck、Twitter Blueに入らないと見れなくなるよってアナウンスした数日後に証明書ミスってBlueの有無関係なく誰も見れなくなったの草すぎる アホすぎ pic.twitter.com/9KcNzA5FAo

— 七津シュウ (@NanatsuSju) 2023年7月7日

最近Twitter色々壊れていってると噂だけど証明書もミスってたらしい。

今は2022年10月発行の証明書に戻っているので、どういうミスだったのかは確認できず...。

▼GitHub Actionsの証明書改善

こちらのツイートから。

GitHub ActionsからAWSにOIDC認証するのがまれによく証明書ローテーショで壊れるやつ、GitHubとAWS側でよしなにやるのでユーザ側で証明書pinする必要はなくなったとのこと。厳密にはAPIとしては必須だがダミーを埋めても無視される状態になった模様https://t.co/uciKvnk3YG

— 城陽人 (@minamijoyo) 2023年7月8日

リンク先はこちら。

先週取り上げた問題が改善したらしい。AWSのIAMチームが、GitHubへの接続に証明書のハッシュではなく通常のトラストストアを利用するようにしたとのこと。

▼証明書署名リクエストに証明書を使う

こちらのツイートから。

Use of Attestation with Certification Signing Requestshttps://t.co/z3zvDZZRFy#yuki_id

— ゆき (@flano_yuki) 2023年7月8日

何やら新しいインターネットドラフトが。

アーキテクチャのところを見ると、CSR(証明書署名リクエスト)に追加情報を埋め込むような感じになるっぽい。証明書の秘密鍵を保護するためのハードウェアのセキュリティ機能の存在を保証するため、と書かれているがいまいちピンとこない...。

[暗認本:12 ストリーム暗号]

引き続き、ニュース以外のメインコンテンツとして『暗号と認証のしくみと理論がこれ1冊でしっかりわかる教科書』を読んでいく。

今週はChapter 3 共通鍵暗号から、セクション12をざっとまとめた。

- ワンタイムパッドとストリーム暗号

- ワンタイムパッドのように真の乱数を使うのは大変

- シードを秘密鍵として共有し、疑似乱数を生成して使うのがストリーム暗号

- 計算量的安全性

- ストリーム暗号はワンタイムパッドより弱い

- 疑似乱数生成器には生成できない値が存在するため

- 鍵長が128ビットなら計算量的に安全とされる

- ストリーム暗号の歴史

- ナンス(ノンス)

- ChaCha20

- 256ビットに秘密鍵k+96ビットのナンスnから512ビットずつの疑似乱数を作る

- 初期状態:c(128ビットの初期定数)+k+b(32ビットのカウンタ)+nを32ビットずつ4x4に並べる

0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

[まとめ]

今週もインターネットドラフトが盛りだくさん...。

※以降に文章はありません。投銭スタイルです。