2024年4月15日~2024年4月21日に読んだ中で気になったニュースとメモ書きです。社内勉強会TLSらじお第153回分。

[PQCロック機能の提案]

こちらのツイートから。

Another great post from @ekr____ and a nice feature idea for a Post Quantum Cryptography (PQC) "lock" to prevent rollbacks on a site-by-site basis. https://t.co/If2USl4j3B

— Ryan Hurst (@rmhrisk) 2024年4月16日

リンク先はこちら。

PQ証明書に関する話。HTTP Strict Transport Security(HSTS)的なイメージで、金融機関などのPQ証明書を使用する特定のサイトで、PQ証明書の利用をクライアントに記憶させることでセキュリティの向上を図るのはどうか、というアイデア。

TLS上の通信としては大半がHTTPだろうからアリなんだろうか。

TLS1.2向けに耐量子暗号のサポートを追加するのはどうか、という提案も同記事に書かれている。IETF的にはTLS1.2 is in Feature Freezeの議論が行われているので、多分その方向はない気がする。

こちらのドラフトは2024年4月3日に新しいバージョンが提出されてWG ドラフトになったが、耐量子暗号がTLS1.2でサポートされないという点に変更はなさそう。

同じ著者のTLS1.3必須の件もWGドラフトになったとのこと。

New Protocols Must Require TLS 1.3https://t.co/CXk56CzZl5

— ゆき (@flano_yuki) 2024年4月20日

新しい(アプリケーション)プロトコルはTLS 1.3 を前提にしようというdraftがWG Adoption#yuki_id

[その他のニュース]

▼New Lattice Cryptanalytic Technique

こちらのツイートから。

New Lattice Cryptanalytic Technique https://t.co/GVvZAv1Edh

— Schneier Blog (@schneierblog) 2024年4月15日

リンク先はこちら。

先週のQuantum Algorithms for Lattice Problems論文に関するBruce Schneier氏のブログ記事。4/20に論文が撤回され、重大な誤りがあることがわかった。そう簡単には破れないか...一安心。

▼SSL/TLS実践入門発売予定

こちらのツイートから。

メモメモ。PKI もちょっと載ってるみたい https://t.co/zVY7MOoEVW

— Yurika (@EurekaBerry) 2024年4月16日

このたび板倉広明氏との共著で「SSL/TLS実践入門──Webの安全性を支える暗号化技術の設計思想」を上梓しました。技術評論社様からの出版で4/25に発売です。

— Ichihara Hajime / 市原創 (@haj18) 2024年4月19日

拙い内容ではありますが基本的で実用的な知識を詰め込んでいますのでTLSに興味ある方は是非お手に取って「実践」して頂けましたら幸いです。 https://t.co/lhyhNX6ICI

リンク先はこちら。

2024年4月25日に『SSL/TLS実践入門』という本が出るらしい。個人的には拡張マスターシークレットの話とSP800-130と鍵管理ガイドライン、PKCS、OpenSSLによるSSL/TLSプログラミング入門あたりが気になるところ。とりあえずKindle版予約した。

▼PuTTYのECDSA脆弱性 (CVE-2024-31497)

こちらのツイートから。

PuTTY(とコア利用のWinSCP等)で、ECDSAの脆弱性(nonceがランダムでない)という話。

— Shirouzu Hiroaki(白水啓章) (@shirouzu) 2024年4月16日

そもそも、ECDSAは生成時nonceがバレるとアウトとか使いづらい性質あるので、ECDSA自体を使わないようにしてるなぁ。(ED25519をメイン利用)https://t.co/xbmvWKrCSA

CVE-2024-31497がどんな問題かというと、PuTTYでECDSA 521ビット鍵を使った公開鍵認証をする時の手順に問題が有った為、秘密鍵が復元される場合が有るという物。

— いわもと こういち (@ttdoda) 2024年4月16日

PuTTYgenで生成した鍵自体には問題はありません。ただしその生成した鍵を使ってPuTTYで公開鍵認証でログインしようとしたらアウトです。

どういう時に問題の影響を受けるかをまとめると、

— いわもと こういち (@ttdoda) 2024年4月16日

・PuTTY 0.68~0.80を使っている (WinSCP等、内部でPuTTYを使っている物も影響を受ける)

・ECDSA 521ビット鍵を使っている (RSA/DSA/Ed25519鍵は影響を受けないし、ECDSA鍵でも256ビットや384ビットの時は影響を受けない)

しかしECDSAが乱数がほんの少しでも偏ったら秘密鍵漏洩する仕様なのは、Dual_EC_DRBG的な何かを感じるんだが……というかこんなんECのルートCAが普通に事故りそうで怖い

— ますだまさる (@m_masaru) 2024年4月16日

LadderLeak: Breaking ECDSA With Less Than One Bit Of Nonce Leakagehttps://t.co/cqZSei29bD

リンク先はこちら。

ECDSAで秘密鍵を利用する際のnonceがランダムでないため、署名を60件集めると秘密鍵を算出できる脆弱性があったとのこと。自分もSSH用の鍵はEd25519だから大丈夫、かなあ...。実装の問題ではあるようだけど、でかい鍵の方が問題ってのは珍しいかも?

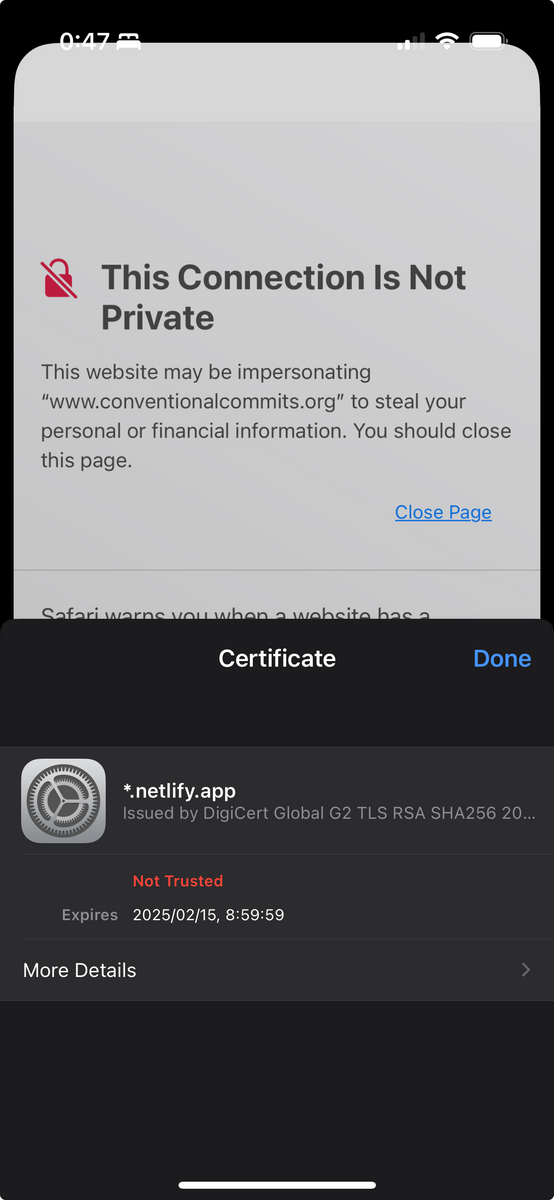

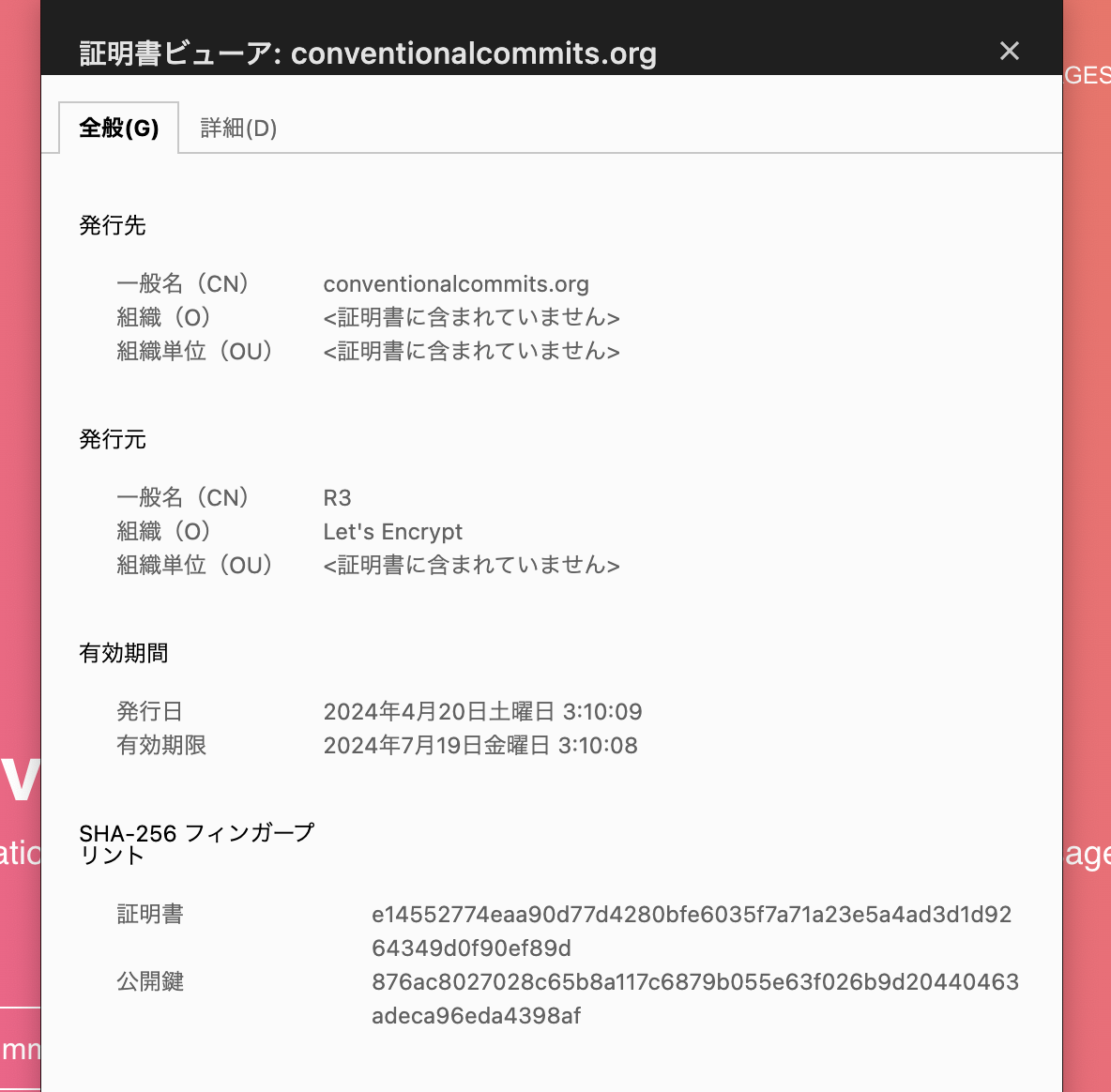

▼conventionalcommits.orgの証明書エラー

こちらのサイトに2024年4月18日0時過ぎにアクセスしたところ、証明書エラーが。

2024年4月21日時点では、2024年4月20日3時10分発行の証明書が設定されているので、数日この状態だったのだろうか。復旧して良かった。

▼24年4月の量子コンピュータ業界

こちらのツイートから。

解説しました!https://t.co/4JP6cNFWOj https://t.co/iRxXaUHQTu

— Yuichiro Minato (@MinatoYuichiro) 2024年4月17日

まぁ、シンプルに考えて今回のブレイクスルーによって、量子古典ハイブリッド型量子コンピュータがほとんど息途絶えリセット、暗号解読の方向にググッと一気に近づいて危機はグッと増したので量子暗号や耐量子暗号分野はより活発になる気がします。

— Yuichiro Minato (@MinatoYuichiro) 2024年4月17日

リンク先はこちら。

全然理解できてなかったけど、一口に量子コンピュータといってもいろいろ種類があるようで...。

ロードマップ上では、2026年に1万個以上の物理量子ビットを備えたコンピュータを開発予定、という感じ?

関係者の反応はこんな感じっぽい。

量子エラー訂正ができるようになって古典的なコンピュータでは不可能な計算ができるようになるとすると、暗号関連は色々影響を受けそう。2048ビットのRSA早くやめないとな...。

▼DES/3DES illustrated

こちらのツイートから。

DES/3DES algorithm illustrated https://t.co/EaGx1mrCRo

— /r/netsec (@_r_netsec) 2024年4月19日

リンク先はこちら。

もうあまり使うことはないと思うけど、何かの参考に...。

[おわりに]

技術書典16の準備が全然進んでない...GWに期待(できるか?)。