2022年10月3日~10月9日に読んだ中で気になったニュースとメモ書き(TLSらじお第75回の前半用原稿)です。

[DNS over QUIC]

こちらのツイートから。

DNS Privacy with Speed? Evaluating DNS over QUIC and its Impact on Web Performancehttps://t.co/MMrfVHqTjM (pdf)

— ゆき (@flano_yuki) 2022年10月4日

リンク先の論文はこちら。

https://vaibhavbajpai.com/documents/papers/proceedings/doq-imc-2022.pdf

先週のDoTとDoH以外にも、DNS over QUICとDNS over UDPというのがあるらしい。

DoT/DoHはそもそもTCPベースでTLSを利用するので、DNS通信開始までに複数のラウンドトリップが必要になる。しかし、QUICは接続と暗号化を1回のラウンドトリップで行えるため、レイテンシが少なくて済むメリットがあるとのこと。

暗号化なしのバージョンであるDNS over UDP (DoUDPと略すらしい)と比べても、DoQの暗号化コストはそれほど問題にならない(2%程度)ので、DNSのプライバシーのためにはDoQがいいぞ、という話らしい。

[IIJトラフィックレポート]

こちらのツイートから。

先日IIJの技報IIR vol.56を公開しました。毎年掲載の「ブロードバンドトラフィックレポート」を見て思ったことを紹介します。

— 堂前@IIJ (@IIJ_doumae) 2022年10月3日

このレポートの特徴の一つは、総務省の統計などと違って利用者単位の通信量にも着目していること。過去のレポートと比較すると変化が一目瞭然。(続https://t.co/dXCFbD20qH pic.twitter.com/Yvzh9Zvy1a

リンク先の記事はこちら。

通信量、20年前と比べてすごい増えてるなあ...とか懐かしい話は置いておくとして。

「表-4 ブロードバンド利用者のポート別使用量」と「表-5 モバイル利用者のポート別使用量」のあたりが気になるところ。UDPの443ポート利用が、ブロードバンド・モバイル共に増加している。TCP443ポートはブロードバンドで2018年の40.7%から2022年には55.7%とかなり増加している一方で、TCP80ポートは同時期で26.5%から8.9%と減少している。

気になったのはモバイルでTCP443ポート、80ポートが共に減少していた点。QUICはそこまで増えていないし、どういう通信が増えているんだろう...?

[その他のニュース]

▼ECH

こちらのツイートから。

A Symbolic Analysis of Privacy for TLS 1.3 with Encrypted Client Hellohttps://t.co/3vIlRTcc6y

— ゆき (@flano_yuki) 2022年10月3日

リンク先の記事はこちら。

カンファレンスでTLS1.3のEncrypted Client Helloの解説があるっぽい。気になる。

ECHの初期ドラフトの問題点と改善結果とかの話らしい。

▼Netdev 0x16 Conference

こちらのツイートから。

Linuxのネットワーク開発者のカンファレンス

— ゆき (@flano_yuki) 2022年10月4日

kTLSやuser space TCPの話しきになるhttps://t.co/O0DU1zlhoJ

10/24-28にカンファレンスがあるらしい。

TLS実装によるパフォーマンス比較の話とか、トランスポートレイヤーでの暗号化の話とか。聞いてみたいけど理解はできなそう...。

▼BoringSSL@WASM

こちらのツイートから。

BoringSSL ported to WebAssembly (WASI). Because, why not. It’s so simple. https://t.co/AgWnK1TM1h

— Frank ⚡ (@jedisct1) 2022年10月3日

リポジトリはこちら。

WASMで外部への通信とか需要あるのかしら...?

▼CVE-2022-39173:wolfSSL

こちらの記事から。

本家のニュースはこちら。

セッション再開時のCHの暗号スイート一覧と、hello retryリクエストに対するCHの暗号スイート一覧とがサーバー側で重なって、バッファオーバフローしてサーバーをクラッシュさせることができるとか。

他にもセッションチケット関連でCVE-2022-38153とかが公開されている。やっぱり実装難しいんだな...。

▼時雨堂チャレンジ2022夏

こちらのツイートから。

ピュアな Zig かつ標準ライブラリだけで書かれたTLS1.3実装です。X.509パーサーやRSAの署名アルゴリズムも自前で実装しています。まだ足りない部分はありますが、ぜひ! https://t.co/SDxnWUa7tb で tls13-zig によるTLS終端でnginxサーバーを公開しています。 https://t.co/blW9MYGijt

— VTb (@PiBVT) 2022年9月26日

リポジトリはこちら。

こんなふうにサクッと実装できるようになりたい...。RSAの署名アルゴリズムも自前で実装とか自分がやったらどれだけかかるんだろうかorz

▼NordVPN

こちらのツイートから。

Somebody ping'd me something interesting today, NordVPN Threat Protection does SSL man in the middle network side of all port 443 traffic - I don't know if anybody has looked at this before. pic.twitter.com/cnCbiqwHRx

— Kevin Beaumont (@GossiTheDog) 2022年10月6日

騒がれてるように見えたけど、Threat ProtectionというVPNとは別の機能が、ローカルでスキャンするための証明書らしい。

VPN and Threat protection are separate services that work on different layers and can be used independently. Certs are generated locally and never leave the device. It makes it impossible for us to decrypt any traffic server-side

— vykintas (@vykintasm) 2022年10月6日

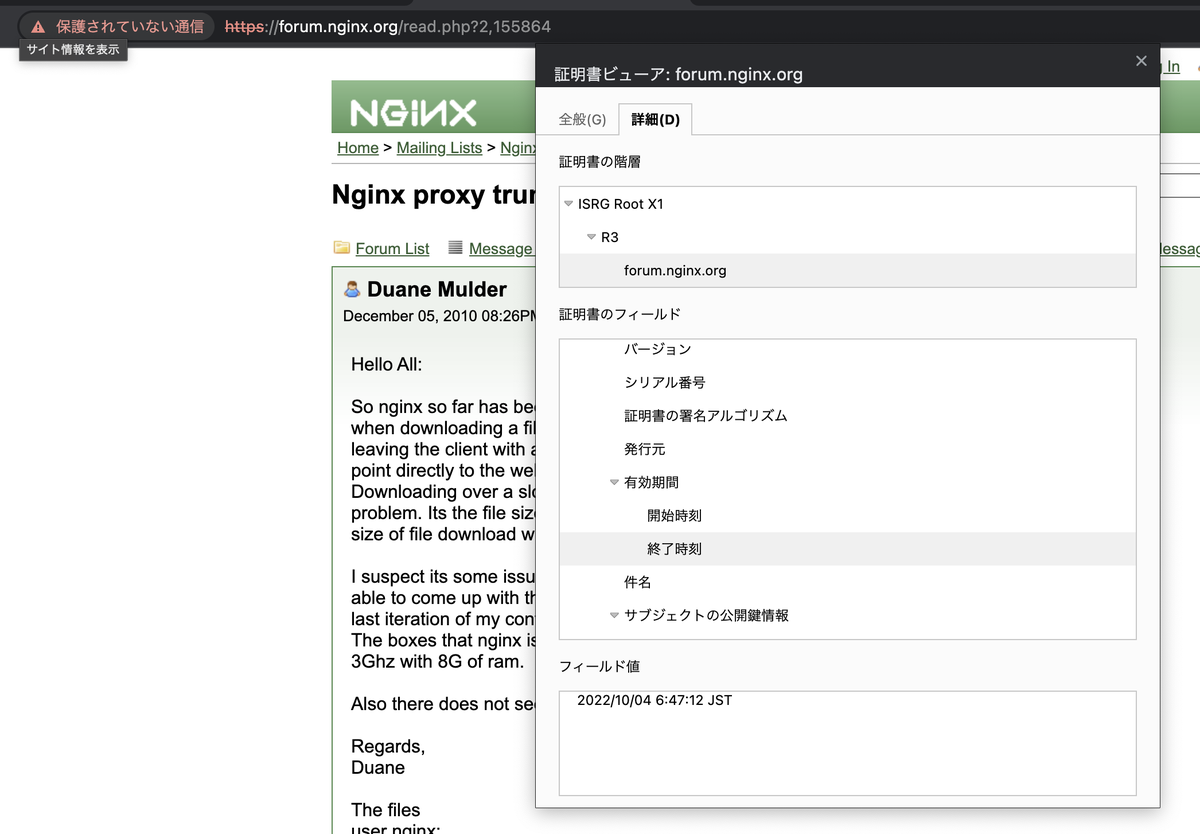

▼forum.nginx.orgの証明書期限切れ

2022/10/7にアクセスしたら、こんな状況だった。2022/10/10深夜でも変わらず。

▼LinuxのTCP送信元ポート

こちらのツイートから。

Linux 5.18-rc6でTCPの送信元ポート番号を決める為のハッシュテーブルのキーを10秒毎に変える仕組みが追加された件について。バグフィックスの為の期間であるrcで機能の追加が突然入った理由は、既存のLinuxの送信元ポートの選択がトラッキングに使える事が分かったかららしいhttps://t.co/jEi2U0FiBu

— Fadis (@fadis_) 2022年10月8日

JavaScriptマルウェアでクライアントをトラッキングできるとか。AndroidもLinuxだからまあそれはそうか...。元ネタはこちらの論文とのこと。

[まとめ]

どんなにTLSで頑張って通信を暗号化しても、肝心のパスワードがしっかりしてないとね...。

パスワードを"password"にしててアクセスされたって......

— ねぷつん♆ (@Nepmaru) 2022年10月7日

管理ガバガバ過ぎんか...... https://t.co/mEu9U01Gvv